Datenschutz von A bis Z in einer Anwendung (Webinar | Online)

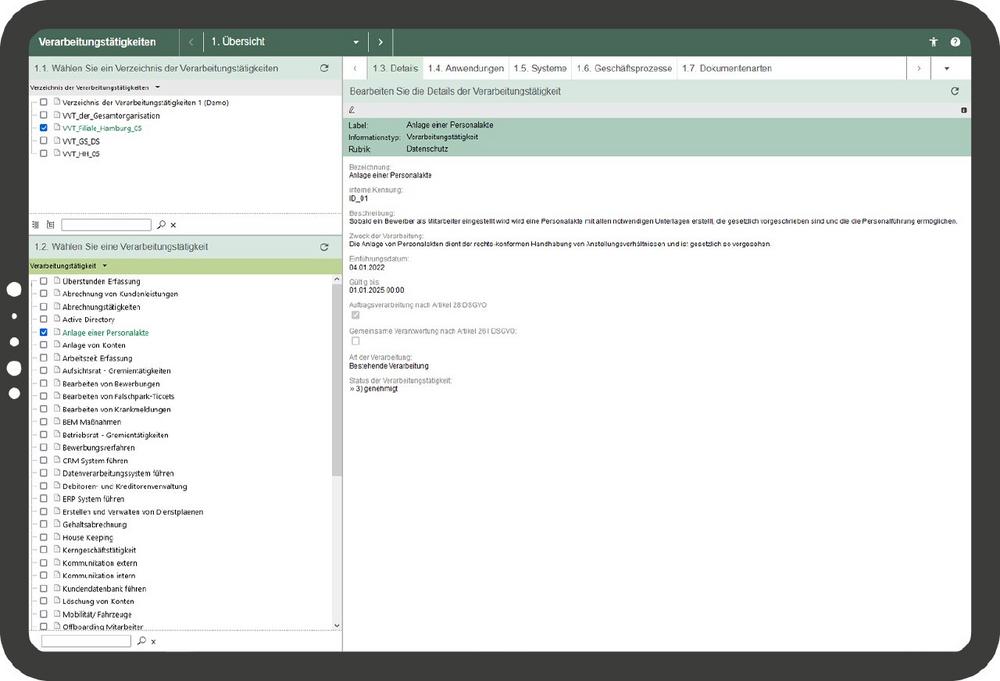

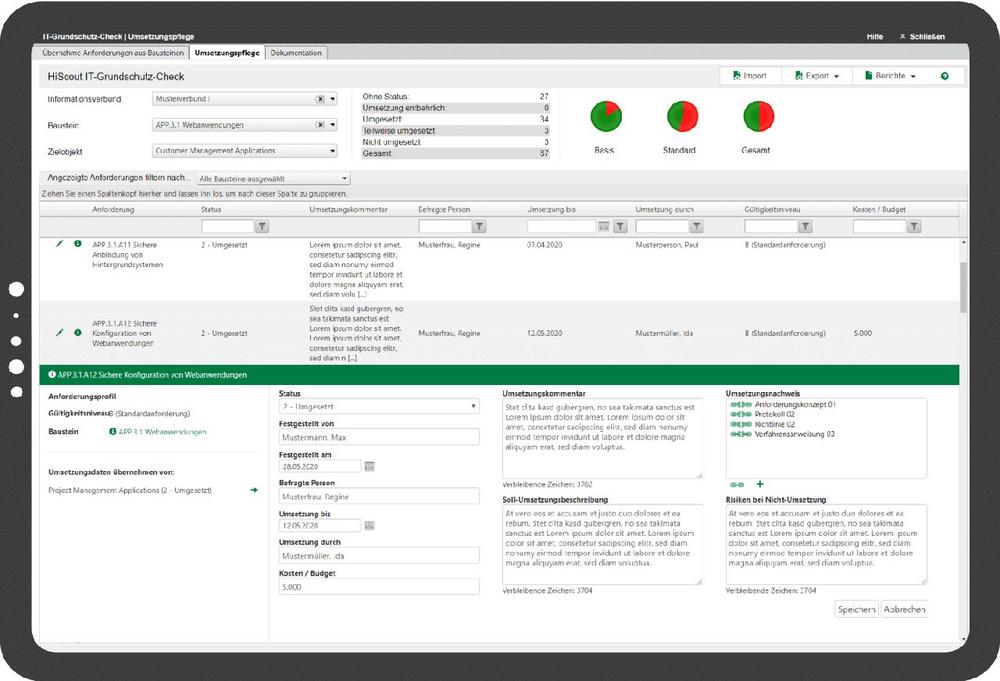

Wie Sie mit dem HiScout Datenschutz Schritt für Schritt ein rechtssicheres Datenschutzmanagement aufbauen: Daten mit automatisierten Fragebögen erheben Verzeichnis der Verarbeitungstätigkeiten erfassen Datenschutzfolgenabschätzungen nach DSGVO oder SDM Der richtige Weg zum Löschkonzept Prozesse zur Wahrung der Betroffenenrechte Auftragsverarbeitung und gemeinsame Verantwortung übersichtlich abbilden Transfer Impact Assessment (TIA) vornehmen Datenschutzvorfälle rechtssicher abwickeln Einfache Berichtserstellung für die…

Weiterlesen